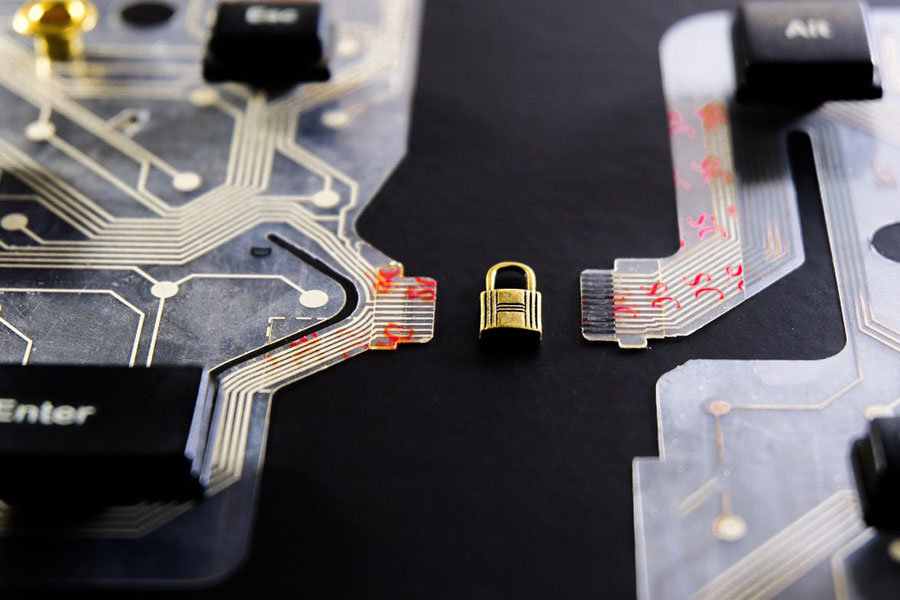

In questo articolo parleremo dell’ottava tecnologia abilitante prevista dal Piano Nazionale Transizione 4.0: la cybersecurity.

Per conoscere tutte le tecnologie abilitanti per le quali è previsto l’accesso al credito d’imposta, ti invitiamo a leggere il nostro articolo.

La digitalizzazione ha sicuramente semplificato diverse attività quotidiane. A giovarne sono anche le imprese, a cui lo sviluppo delle nuove tecnologie, offre innumerevoli possibilità e vantaggi.

Ma ci siamo mai davvero chiesti quali siano i rischi di un mondo sempre più tecnologico e digitale?

Il risvolto della medaglia è che siamo costantemente esposti al rischio di cyberattacchi, capaci di violare le reti e i sistemi informatici, rendendo estremamente vulnerabili i nostri dati.

Per questo, la cybersecurity, è un tema che sta diventando sempre più cruciale per le aziende di qualsiasi settore e dimensione per garantire la protezione e la riservatezza delle informazioni archiviate e gestite nei sistemi informativi aziendali.

La cybersecurity o sicurezza informatica è un insieme di regole e procedure che mirano a difendere i sistemi informatici (reti, computer, dispositivi mobili e server) dal rischio di attacchi. È anche definita come IT security, ICT security o sicurezza delle informazioni elettroniche.

UNO SGUARDO AI DATI

Nel primo semestre del 2024 si è registrato un incremento del 23% degli attacchi informatici a livello globale, secondo i dati raccolti dal Clusit. In media, si sono verificati nove incidenti significativi al giorno in tutto il mondo, mentre in Italia si è registrato il 7,6% del totale degli attacchi. A livello globale, il settore sanitario è risultato il più colpito da queste minacce cibernetiche. In Italia, il primo in classifica per attacchi informatici è il settore manifatturiero.

In Italia, la gestione del rischio cyber nelle grandi organizzazioni presenta un quadro variegato. Secondo osservatori.net, il 45% ha integrato la gestione del rischio cyber a livello aziendale, un’altra fetta significativa (32%) lo considera un rischio specifico, affidandone la gestione a funzioni specializzate come l’IT. Tuttavia, un 17% non ha ancora un processo strutturato, ma ha in programma di implementarlo a breve, mentre un 6% ammette di non monitorare costantemente questo tipo di rischio.

I PRINCIPALI ATTACCHI INFORMATICI

L’obiettivo di chi tenta di corrompere i sistemi informatici è accedere alle informazioni archiviate digitalmente ed utilizzarle per:

- ottenere un ritorno economico (cybercrimine)

- per finalità di tipo politico (cyberattacchi)

- suscitare panico e paura minando la sicurezza dei sistemi informatici (cyberterrorismo).

Gli hacker possono agire sulla vulnerabilità dei sistemi informatici in modi diversi.

Malware

È un software malevolo (spyware, virus, ransomware e worm) capace di criptare i dati, alterare le funzioni di un computer e persino spiare le attività compiute dall’utente a sua insaputa. Il software si installa quando l’utente apre un link o un allegato ricevuto via e-mail.

Phishing

Il phishing è una truffa informatica che spinge l’utente a fornire dati sensibili (informazioni personali, codici di accesso e dati finanziari) tramite l’invio di una e-mail che riporta il logo contraffatto di un istituto di credito, fingendosi attendibile.

Attacco man in the middle (MitM)

Significa letteralmente “uomo nel mezzo”. Questo tipo di attacco informatico prevede che un hacker si inserisca in una transazione o comunicazione tra due parti, il cui obiettivo è sempre l’accesso alle informazioni. Solitamente il punto di ingresso per l’hacker è una rete Wi-Fi pubblica, gratuita e di libero accesso.

Attacco denial-of-service

Un attacco denial-of-service invia grandi flussi di traffico al sistema informatico bersaglio per esaurirne le risorse, fino a renderlo indisponibile.

SQL injection

Sfrutta i difetti di progettazione di un applicazione web, iniettando un codice che forza la condivisione di informazioni che dovrebbero invece restare riservate.

Attacchi zero-day

Gli attacchi zero-day sfruttano la vulnerabilità di un software, sconosciuta allo sviluppatore, per guadagnarsi l’accesso abusivo al sistema. Sono definiti zero-day perché lo sviluppatore ha a disposizione zero giorni per risolvere il problema prima dell’attacco.

QUALI SONO LE REGOLE PER GARANTIRE LA PROTEZIONE DEI SISTEMI INFORMATICI?

Anche chi non è un esperto in cybersecurity, può tentare di salvaguardare le proprie informazioni seguendo delle semplici regole:

- utilizzare software antivirus

- utilizzare password complesse e diversificate

- non aprire gli allegati contenuti in e-mail sospette

- non cliccare su link contenuti in messaggi e-mail provenienti da indirizzi sconosciuti o su siti non affidabili

- evitare di accedere a reti Wi-Fi pubbliche libere

- aggiornare software e sistema operativo.

LA CYBERSECURITY E LE IMPRESE

Con il GDPR, il regolamento generale per la protezione dei dati, l’Unione Europea ha notevolmente rafforzato la tutela dei dati personali e della privacy dei cittadini europei, prevedendo una serie di obblighi per i titolari del trattamento dei dati, aumentando la sensibilità delle organizzazioni rispetto ai temi della cybersecurity.

La cybersecurity rientra tra le tecnologie abilitanti del Piano Nazionale Transizione 4.0 pertanto, le imprese che intendano proteggere il proprio sistema informativo, potranno adottare soluzioni di cybersecurity avvalendosi della consulenza di esperti del settore e beneficiare al contempo del credito d’imposta.